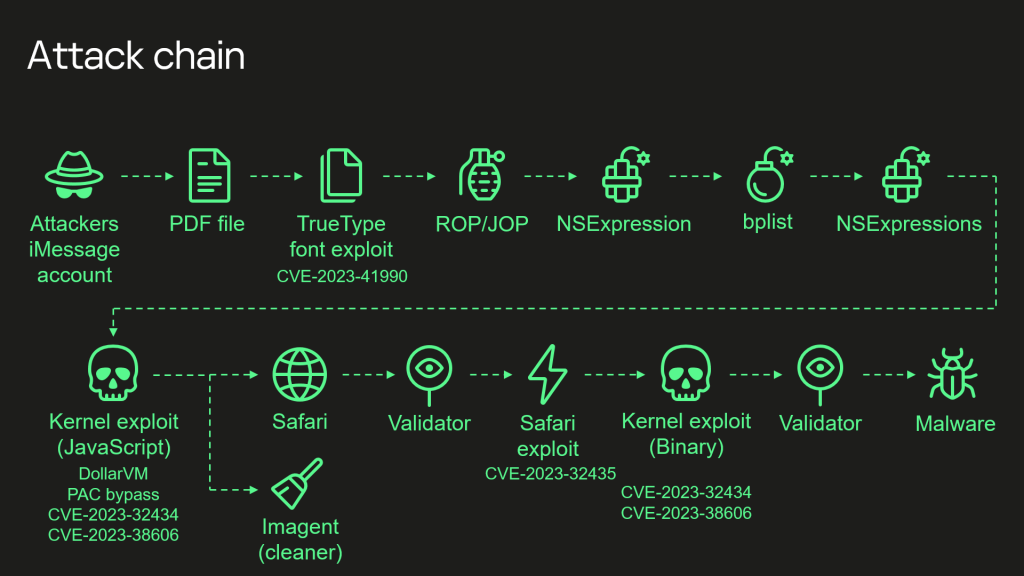

Noi (Boris Larin, Leonid Bezvershenko e Georgy Kucherin) abbiamo tenuto una presentazione dal titolo “Operation Triangulation: What You Get When Attack iPhones of Researchers”, al 37° Chaos Communication Congress (37C3), tenutosi al Congress Center Hamburg. La presentazione ha riassunto i risultati della nostra ricerca a lungo termine sull’Operazione Triangolazione, condotta con i nostri colleghi Igor Kuznetsov, Valentin Pashkov e Mikhail Vinogradov.

Questa presentazione è stata anche la prima volta che abbiamo rivelato pubblicamente i dettagli di tutti gli exploit e le vulnerabilità utilizzati nell’attacco. Scopriamo e analizziamo quotidianamente nuovi exploit e attacchi che li utilizzano e abbiamo scoperto e segnalato più di trenta zero-days in-the-wild nei prodotti Adobe, Apple, Google e Microsoft, ma questa è sicuramente la catena di attacchi più sofisticata che abbiamo mai visto.

Quello che vogliamo discutere è relativo alla vulnerabilità che è stata mitigata come CVE-2023-38606. I recenti modelli di iPhone dispongono di una protezione di sicurezza aggiuntiva basata sull’hardware per le regioni sensibili della memoria del kernel. Questa protezione impedisce agli aggressori di ottenere il pieno controllo del dispositivo se possono leggere e scrivere la memoria del kernel, come è stato fatto in questo attacco sfruttando la CVE-2023-32434. Abbiamo scoperto che per aggirare questa protezione di sicurezza basata sull’hardware, gli aggressori hanno utilizzato un’altra caratteristica hardware dei SoC progettati da Apple.